The Issue The SGSetup software from Bettini S.r.l. is a software which allows to manage and configure the video surveillance system remotely. It performs the same function as the web interface with the additional possibility of stopping the video stream of the cameras and modifying their configurations.Upon connecting with the DVR/NVR device, the client initiates […]

Tag: binary

ROP Chain – Windows

Quelli che seguono sono appunti personali scritti per memorizzare i concetti appresi, l’articolo non ha la pretesa di essere un tutorial. Software: https://www.exploit-db.com/apps/39adeb7fa4711cd1cac8702fb163ded5-vuplayersetup.exe OS: WIN 7 Arch: 0x86 Return Oriented Programming è un tecnica che si utilizza nei sistemi moderni per bypassare DEP (Deep Execution Prevention). Da Windows 7 in poi DEP è attivo di […]

Unicode Buffer Overflow

Unicode raccoglie una gamma più ampia di caratteri rispetto ad ASCII. Per questo motivo, per rappresentare un carattere, unicode ha bisogno di 2 bytes quando al set ASCII ne basta 1. ASCII: A = 0x41 Unicode: A = 0x0041 Alcuni software permettono di gestire lingue, come l’arabo, il greco etc perciò hanno bisogno di fare […]

EggHunter

Riferimenti: http://www.hick.org/code/skape/papers/egghunt-shellcode.pdf https://www.exploit-db.com/docs/english/18482-egg-hunter—a-twist-in-buffer-overflow.pdf https://www.securitysift.com/windows-exploit-development-part-5-locating-shellcode-egghunting/ Vulnserver: https://sites.google.com/site/lupingreycorner/vulnserver.zip?attredirects=0 Egghunter è una tecnica che viene utilizzata quando il buffer dell’utente inviato all’applicazione viene diviso e allocato in una parte sconosciuta della memoria. Si tratta di uno shellcode di piccole dimensioni in grado di cercare o shellcode reale all’interno della memoria e di eseguirlo. Nello specifico egghunter cercherà in […]

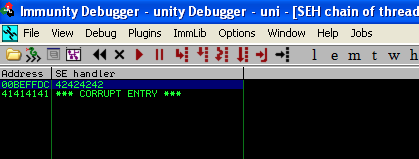

Exploiting SEH

Quelli che seguono sono appunti per memorizzare i concetti appresi, l’articolo non ha la pretesa di essere un tutorial. Per lo studio è stato utilizzato vulnserver: https://github.com/stephenbradshaw/vulnserver Riferimenti: https://www.corelan.be/index.php/2009/07/25/writing-buffer-overflow-exploits-a-quick-and-basic-tutorial-part-3-seh/ Online assembler: https://defuse.ca/online-x86-assembler.htm OS: Windows XP SP2 Architettura: x86 Structured Exception Handler SEH è il gestore delle eccezioni di Windows. Se lo sviluppatore non ha implementato […]